攻防世界——wzsc_文件上传

引言

在下安全新手,之前刷b站的各大安全视频,就刷到过文件条件竞争,大概意思就是文件上传会先上传到服务器然后在进行文件的过滤,这种情况会有短暂的时间上传的文件会在服务器上,然后不合规的文件就被删除了。条件竞争就是利用这个短暂的时间将一句话木马生成一个文件来放在这个上传的服务器上。

当时并没有啥实际的操作,这次正好遇到了这样的题目,学习了大佬们的操作记录一下。话不多说上题目。

题目

wzsc_文件上传

操作

打开题目只有一个简单的文件上传界面,官方wp说是条件竞争,那我就跟着大佬们直接开搞。

1)首先写一个可以生成一句话木马文件的php文件,命名为1.php,内容如下:

<?php

fputs(fopen("muma.php", "w"), '<?php @eval($_POST["muma"]); ?>');

?>2)然后利用burp多次上传这个文件并且一直访问这个php文件。

具体操作:

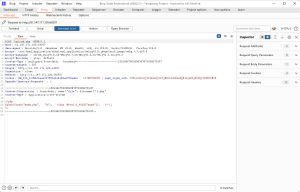

打开我们的burp准备抓包,在文件上传页面浏览上传上面的1.php文件,burp抓包

发送给intruder

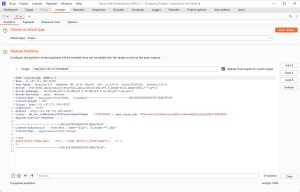

设置为nullpayload 和2000次上传

抓取访问1.php的数据包,发送个intruder,并设置为nullpayload和2000次访问

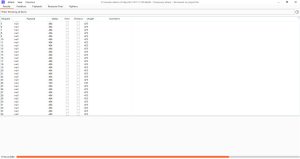

先执行第一个attack,在执行第二个,第二个结果界面发现有不同,说明访问成功

访问 /upload/发现muma.php已经上传,这个路径看wp直接用了。

用蚁剑连接成功,可找到flag.php,得到flag.

版权声明:

作者:godlong

链接:http://godlong.store/index.php/2024/03/27/wzsc/

来源:godlong

文章版权归作者所有,未经允许请勿转载。

共有 0 条评论